此样本来自剑盟。名为readme.chm,大小为27.9K; MD5值:f6beb11d6123cf5f51fc316996c92762。

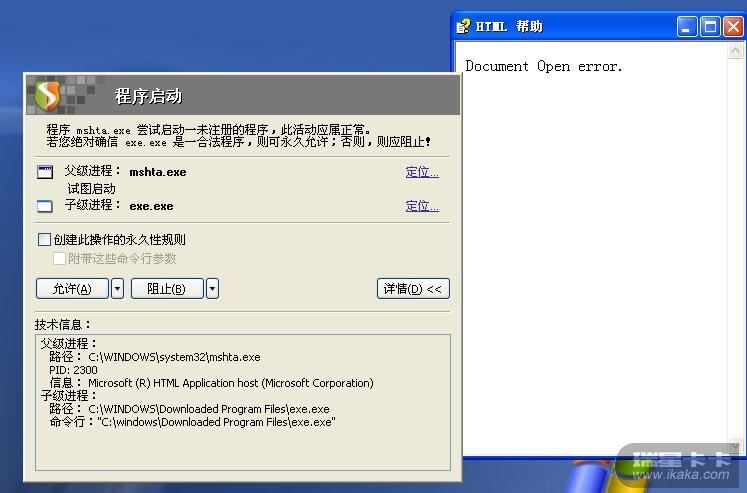

此readme.chm运行后调用系统程序C:\windows\system32\mshta.exe(图1),然后完成下列动作:

1、在C:\windows\Downloaded Program Files\目录释放exe.exe和tmp.bat。exe.exe和tmp.bat运行后即刻删除自身。

2、在c:\windows\system32\目录下释放wuauclt1.dll(正常情况下,system32目录下根本就没有wuauclt1.dll这么个文件)。

3、wuauclt1.dll插入svchost.exe进程运行。此被插svchost.exe是PID号最小的那个;被插svchost.exe通过80端口访问 210.66.36.61(中国,台湾)。

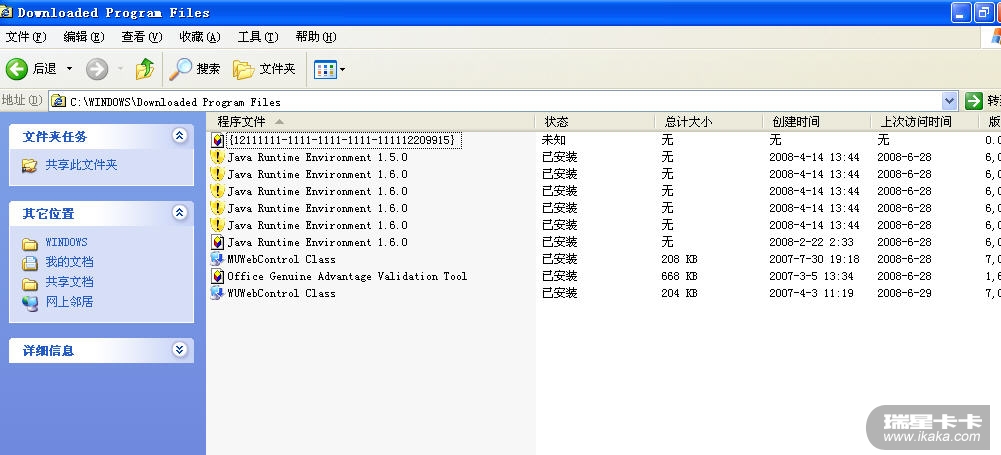

看看C:\WINDOWS\Downloaded Program Files目录,可发现异常(图2)。

查看一下windows目录下的setupapi.log,可见如下内容:

[2008/06/29 11:05:53 3220.1]

#-198 处理的命令行: "C:\windows\system32\mshta.exe" mk:@MSITStore:C:\DOCUME~1\baohelin\LOCALS~1\Temp\Rar$DI00.234\readme.chm::/chmin-boop.html

#-024 正在将文件 "C:\Documents and Settings\baohelin\Local Settings\Temporary Internet Files\Content.IE5\ZABMZH74\exe[1].exe" 复制到 "C:\windows\Downloaded Program Files\exe.exe"。

#E361 一个未经过签署或签署不正确的文件 "C:\Documents and Settings\baohelin\Local Settings\Temporary Internet Files\Content.IE5\ZABMZH74\exe[1].exe" 将得到安装(策略=忽略)。 错误 0x800b0100: 主题中没有签名。

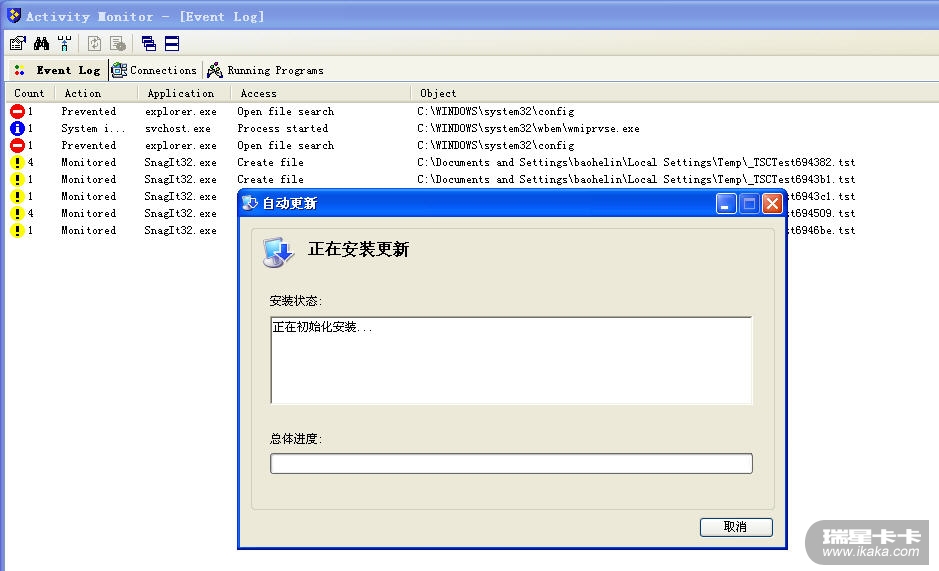

被wuauclt1.dll插入的svchost.exe访问网络后,任务栏出现常见的那个黄色盾牌(windows update正在下载补丁)。

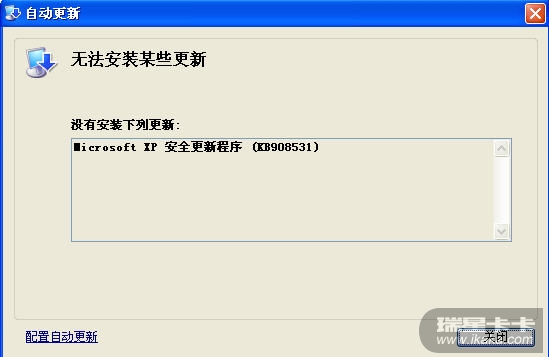

这个“补丁”下载完成后,安装界面也与正常的补丁安装界面无异(图3)。只因为是假补丁,所以根本安装不成(图4)。

中此毒后,SRENG日志中,除了“正在运行的进程”部分外,见不到什么异常。

对比运行此readme.chm前后的SRENG日志“正在运行的进程”部分,可见以下差别:

运行readme.chm前:

[PID: 228 / SYSTEM][C:\windows\System32\svchost.exe] [Microsoft Corporation, 5.1.2600.2180 (xpsp_sp2_rtm.040803-2158)]

运行readme.chm后:

[PID: 228 / SYSTEM][C:\windows\System32\svchost.exe] [Microsoft Corporation, 5.1.2600.2180 (xpsp_sp2_rtm.040803-2158)]

[C:\windows\System32\wuauclt1.dll] [Microsoft Corporation, 5.8.0.2469]

[PID: 3392 / SYSTEM][C:\windows\system32\wuauclt.exe] [Microsoft Corporation, 7.0.6000.381 (winmain(wmbla).070730-1740)]

假补丁安装完后,IceSword的进程列表中依然可见这个病毒的隐藏进程(图5)。

此毒不能穿透影子。我在影子下运行完此毒,重启后,上述所见统统看不到了。

用户系统信息:Opera/9.27 (Windows NT 5.1; U; zh-cn)